Kami telah menunjukkan kepada Anda cara memicu WOL dari jarak jauh dengan "Port Knocking" di router Anda. Di artikel ini, kami akan menunjukkan cara menggunakannya untuk melindungi layanan VPN.

Gambar oleh Aviad Raviv & bfick.

Jika Anda telah menggunakan fungsi built-in DD-WRT untuk VPN atau, memiliki server VPN lain di jaringan Anda, Anda mungkin menghargai kemampuan untuk melindunginya dari serangan brute force dengan menyembunyikannya di belakang urutan ketukan. Dengan melakukan ini, Anda akan menyaring script kiddies yang mencoba mendapatkan akses ke jaringan Anda. Dengan itu, seperti yang disebutkan dalam artikel sebelumnya, port knocking bukanlah pengganti kata sandi yang baik dan / atau kebijakan keamanan. Ingatlah bahwa dengan kesabaran yang cukup, seorang penyerang dapat menemukan urutan dan melakukan serangan replay.

Juga perlu diingat, bahwa sisi buruk dari penerapan ini adalah ketika setiap klien VPN ingin terhubung, mereka harus memicu ketukan urutansebelumnya dan jika mereka tidak dapat menyelesaikan urutan karena alasan apa pun, mereka tidak akan dapat VPN sama sekali.

Untuk melindungi * layanan VPN pertama kami akan menonaktifkan semua kemungkinan komunikasi dengan memblokir port instantiate 1723. Untuk mencapai tujuan ini, kami akan menggunakan iptables. Ini karena, begitulah cara komunikasi disaring pada kebanyakan distribusi Linux / GNU modern secara umum dan khususnya pada DD-WRT. Jika Anda ingin informasi lebih lanjut tentang iptables, periksa entri wiki-nya, dan lihat artikel kami sebelumnya tentang hal ini. Setelah layanan diproteksi, kami akan membuat urutan ketukan yang akan membuka sementara port pengesahan VPN dan juga secara otomatis menutupnya setelah jumlah waktu yang dikonfigurasi, sambil menjaga sesi VPN yang sudah ada terhubung.

Catatan: Dalam panduan ini, kami menggunakan layanan VPN PPTP sebagai contoh. Dengan demikian, metode yang sama dapat digunakan untuk jenis VPN lainnya, Anda hanya perlu mengubah port yang diblokir dan / atau jenis komunikasi.

Mari kita dapatkan cracking.

Default "Blokir VPN baru" aturan pada DD-WRT

Sementara potongan kode “di bawah” mungkin akan bekerja pada setiap, menghargai diri sendiri, iptables menggunakan, distribusi Linux / GNU, karena ada begitu banyak varian di luar sana kami hanya akan menunjukkan bagaimana menggunakannya pada DD-WRT. Tidak ada yang menghentikan Anda, jika Anda mau, dari menerapkannya langsung pada kotak VPN. Namun, bagaimana melakukannya, berada di luar ruang lingkup panduan ini.

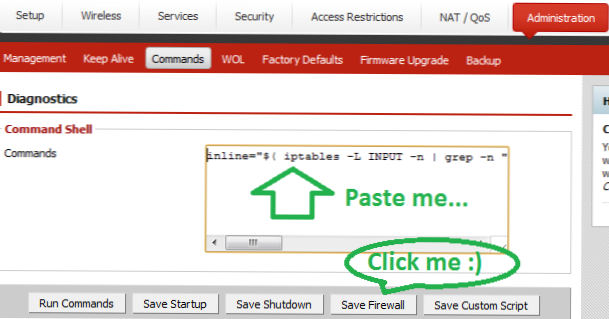

Karena kami ingin menambah Firewall router, itu hanya logis bahwa kami akan menambah script "Firewall". Melakukannya, akan menyebabkan perintah iptables dieksekusi setiap kali firewall di-refresh dan dengan demikian menjaga augmentation kami di tempat untuk disimpan.

Dari Web-GUI DD-WRT:

inline = "$ (iptables -L INPUT -n | grep -n" state TERKAIT, DIDIRIKAN "| awk -F: 'print $ 1')"; inline = $ (($ inline-2 + 1)); iptables -I INPUT "$ inline" -p tcp --dport 1723 -j DROP

Apa perintah "Voodoo" ini?

Perintah "voodoo magic" di atas melakukan hal berikut:

Konfigurasi KnockD

Kita perlu membuat urutan pemicu baru yang akan memungkinkan koneksi VPN baru dibuat. Untuk melakukan ini, edit file knockd.conf dengan menerbitkan di terminal:

vi /opt/etc/knockd.conf

Tambahkan ke konfigurasi yang ada:

[enable-VPN]

urutan = 02,02,02,01,01,01,2010,2010,2010

seq_timeout = 60

start_command = iptables -I INPUT 1 -s% IP% -p tcp --dport 1723 -j SETUJU

cmd_timeout = 20

stop_command = iptables -D INPUT -s% IP% -p tcp --dport 1723 -j DITERIMA

Konfigurasi ini akan:

Penulistips

Meskipun Anda harus siap, ada beberapa poin yang saya rasa perlu disebutkan.

Siapa yang mengganggu tidur saya?